※Azure Container Apps (ACA) はこの投稿時点ではパブリック プレビューでの提供のため、一般提供 (GA) のタイミングで手順や挙動が変更になる場合があります。

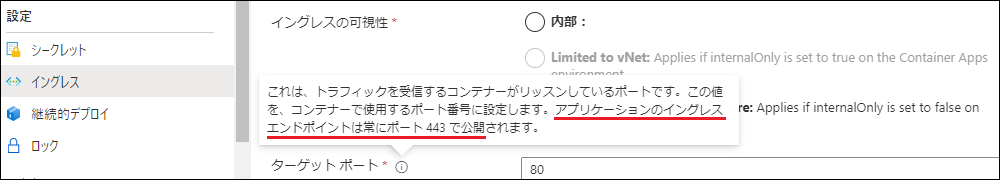

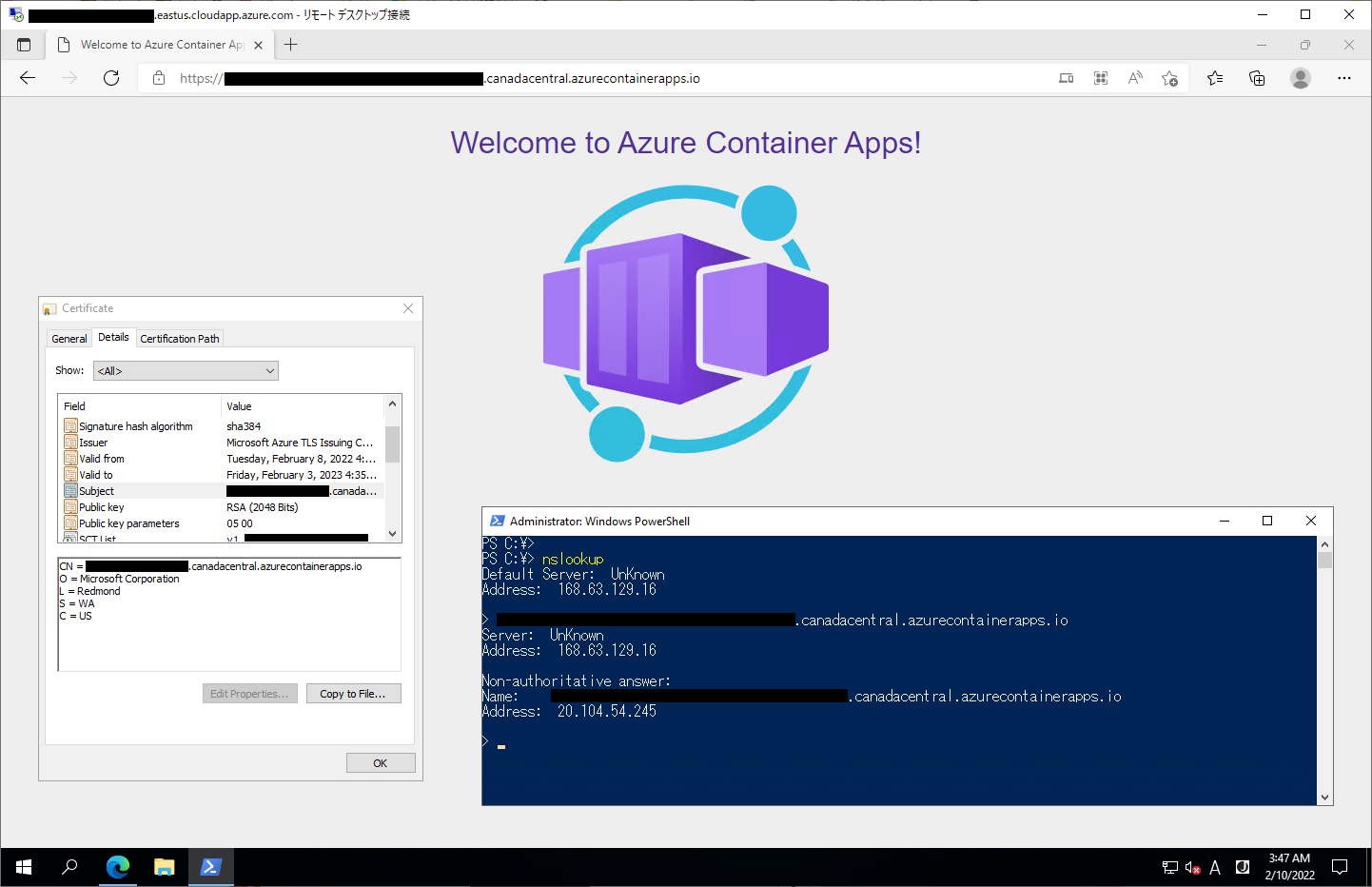

ACA にアクセスした際のプロトコルとして、管理ブレード内の [概要] にある [アプリケーション URL] でも確認できるとおり、HTTPS となります。

※補足としてアプリケーションのイングレス エンドポイントは 443 で公開されています。

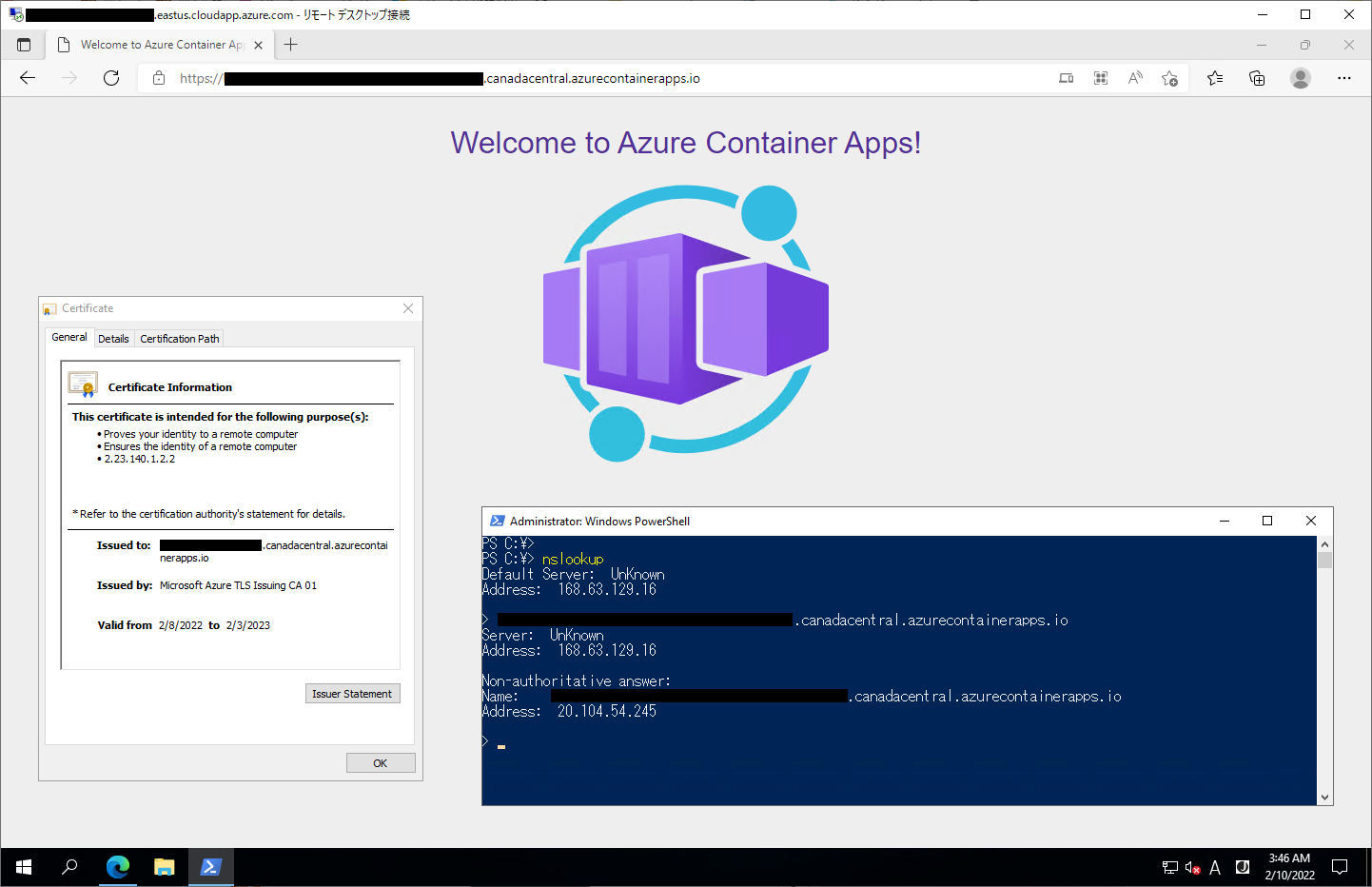

HTTPS 通信を行っているということは、証明書を使用されているはずなので、ACA に対してどういった証明書が使われているのかについて、確認してみました。

使用されている証明書について

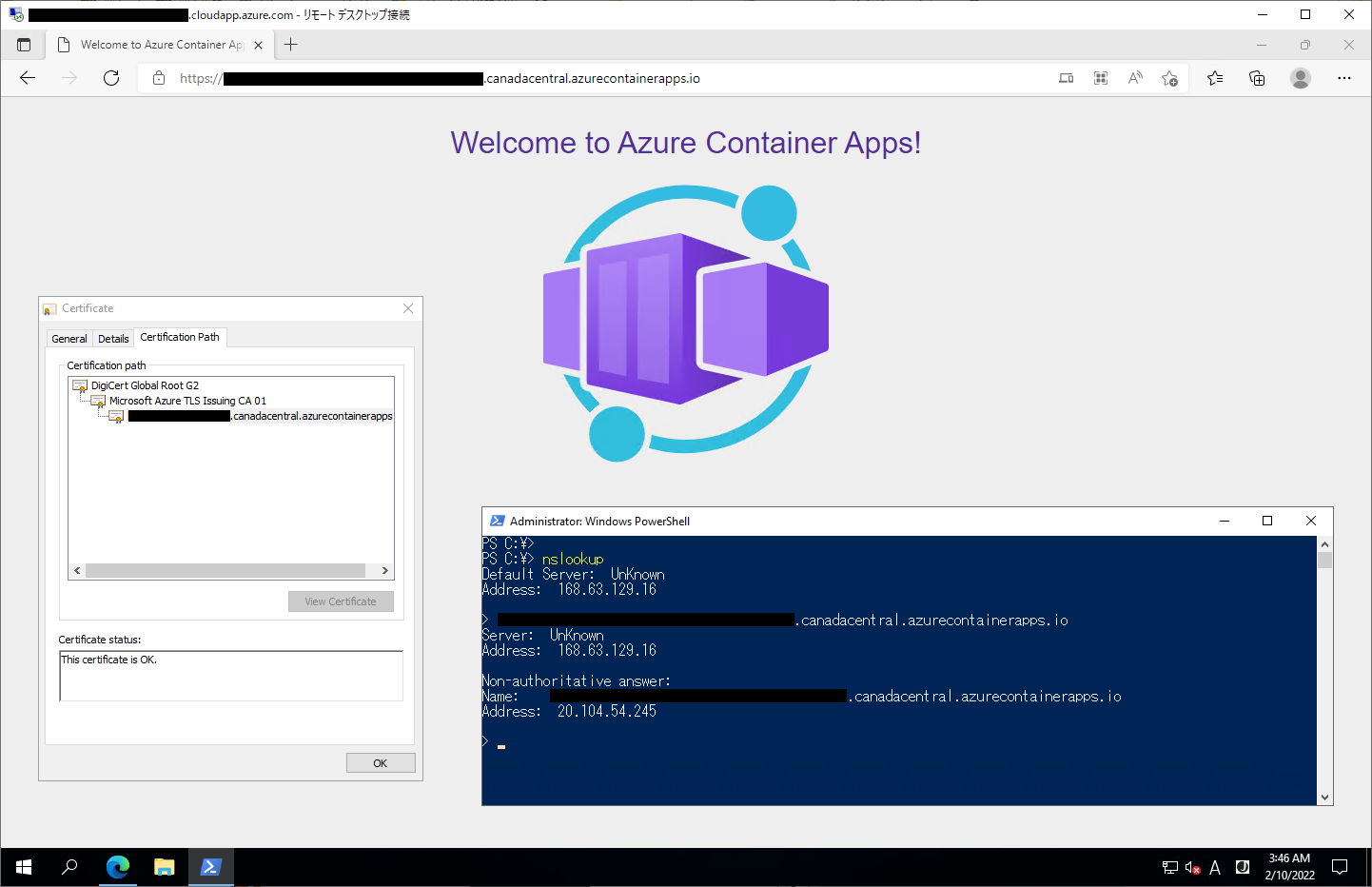

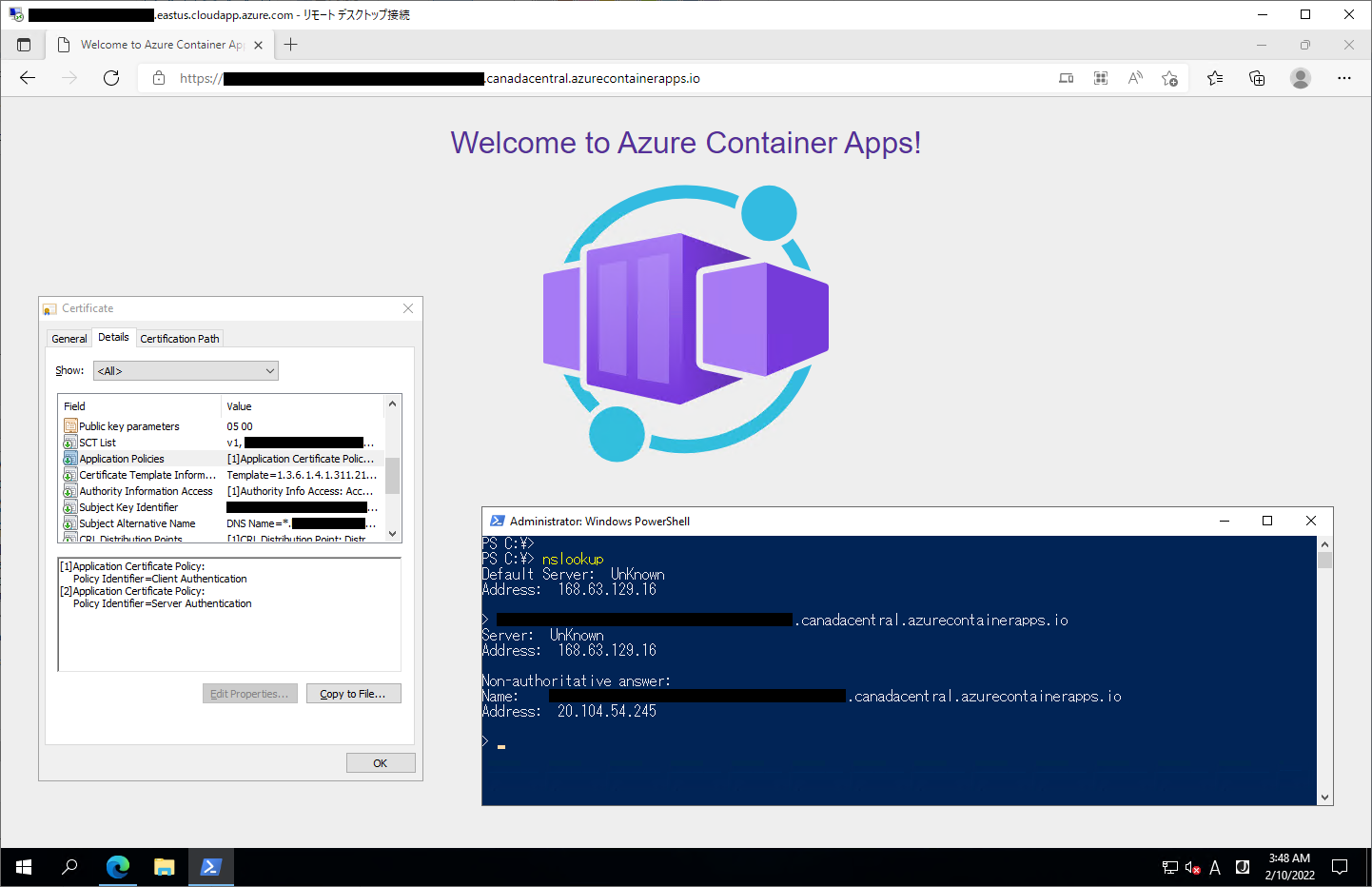

VNet 統合なし/VNet 統合あり (内部)/VNet 統合あり (外部) の 3 環境で確認してみましたが、どの環境でも ACA を動作させているコンテナー アプリ環境に割り当てられているドメインに対して、Azure プラットフォームにて発行されているものであると確認できました。

- ドメイン名 : <コンテナー アプリ環境デプロイ時に自動的に作成された環境名>.<リージョン名>.azurecontainerapps.io

※コンテナー アプリ環境名ではないことに注意。

証明書の有効期間については、約 1 年間であることも確認できます (恐らく自動更新される)。

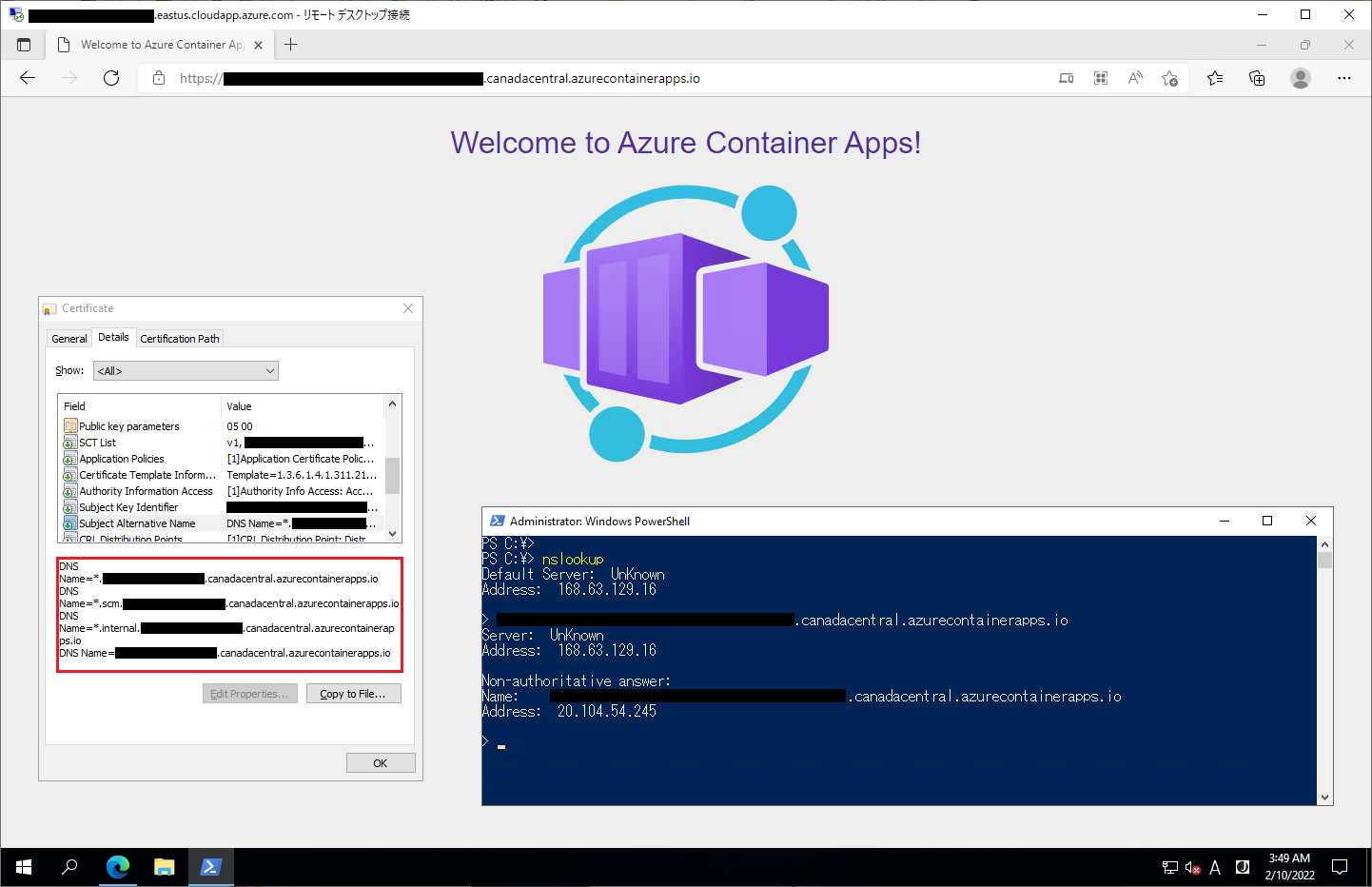

注目すべきポイントとしては、別名として以下のドメインが設定されている点となります。

- *.<コンテナー アプリ環境デプロイ時に自動的に作成された環境名>.<リージョン名>.azurecontainerapps.io

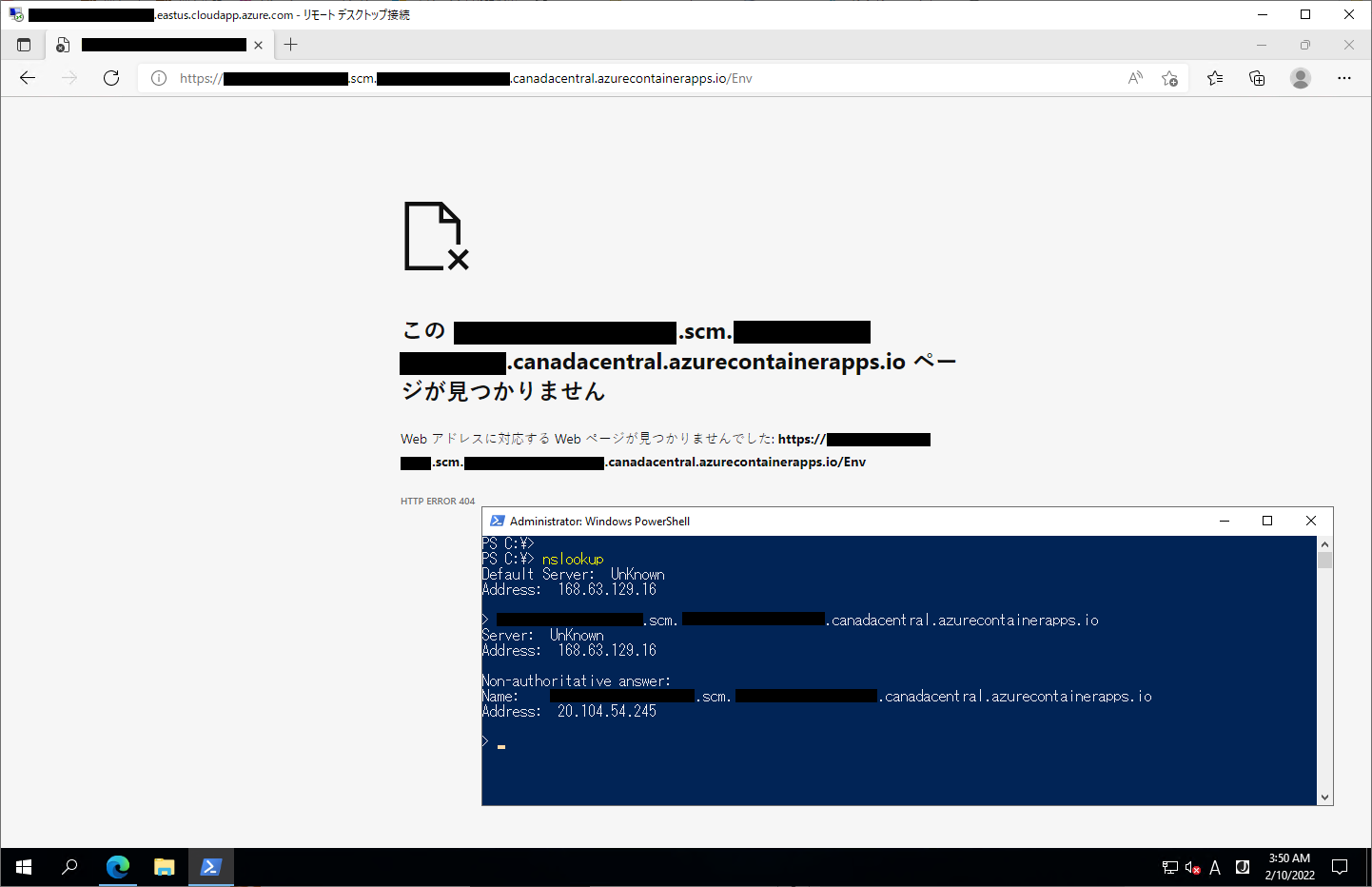

- *.<コンテナー アプリ環境デプロイ時に自動的に作成された環境名>.scm.<リージョン名>.azurecontainerapps.io

- *.<コンテナー アプリ環境デプロイ時に自動的に作成された環境名>.internal.<リージョン名>.azurecontainerapps.io

- <コンテナー アプリ環境デプロイ時に自動的に作成された環境名>.<リージョン名>.azurecontainerapps.io

なお、現時点ではアクセスすることはできませんが、将来的にはソース管理マネージャー (SCM) サイトへのアクセスが可能になるかもしれませんね。

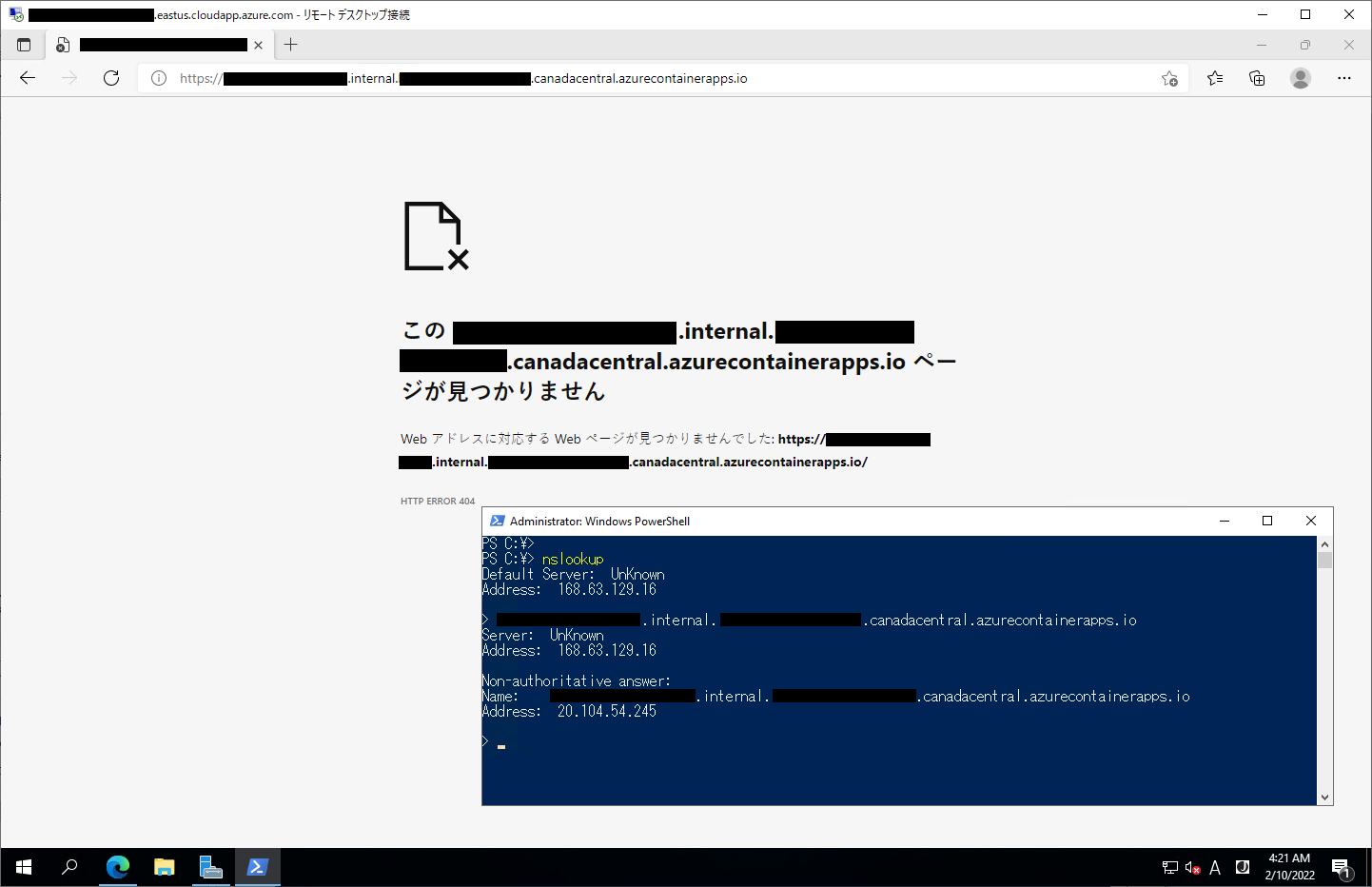

internal サブドメインに関して、こちらも現時点ではアクセスすることができませんが、内部向けや ACA 間の通信でも暗号化で使用されるものと推測していますが、情報が確認できなかったため分かりませんでした。

ひとまずは、ACA にアクセスする際は Azure プラットフォームで発行された証明書を利用して暗号化されていることは確認できたとは思います。

関連リンク