※Azure Container Apps はこの投稿時点ではパブリック プレビューでの提供のため、一般提供 (GA) のタイミングで手順や挙動が変更になる場合があります。

パブリック プレビューとして公開中の Azure サービスである「Azure Container Apps (ACA)」について、VNet 統合された (カスタム VNet) コンテナー アプリ環境のネットワーク構成が公開時から変わってたので、確認してみました。

また、コンソール接続がサポートされたので、通信についても確認してみました。

スポンサーリンク

VNet 統合されたコンテナー アプリ環境のネットワーク構成の変更点について

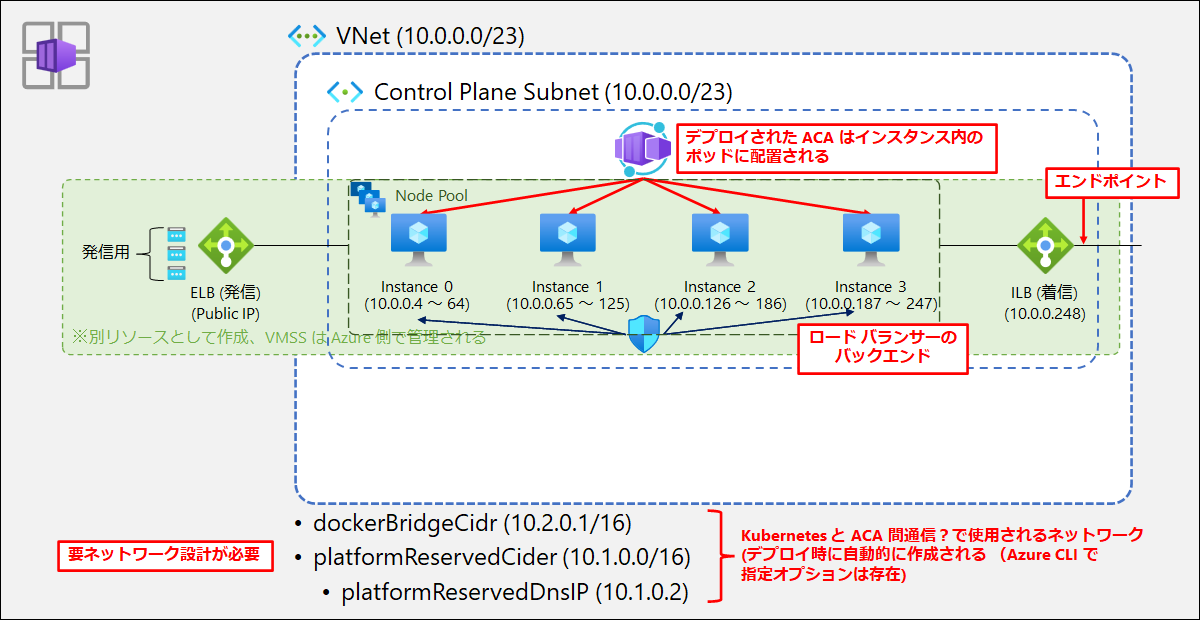

コンテナー アプリ環境のネットワーク構成の変更点は、以下となります。

- コンテナー アプリ環境で必要なサブネットが「Control Plane Subnet」と「App Subnet」の 2 つから「Control Plane (Infrastructure) Subnet」の 1 つに集約

- 最小サブネット範囲が「/21」から「/23」に緩和

- 最小サブネット緩和に伴い、(Azure マネージメント部分である) 仮想マシン スケールセット (VMSS) 各インスタンス内のスケール数が「110」から「61」に変更

プレビューでも使用用途がなかったサブネットを集約し、フィードバックにもあったサブネット範囲が緩和されたのは、ネットワーク設計しやすくはなったかなと思います。

※ただし、隠しパラメーター的扱いになっている Kubernetes 関連のセグメントはそのまま (

変更後のネットワーク構成の概念図は、以下となります。

スポンサーリンク

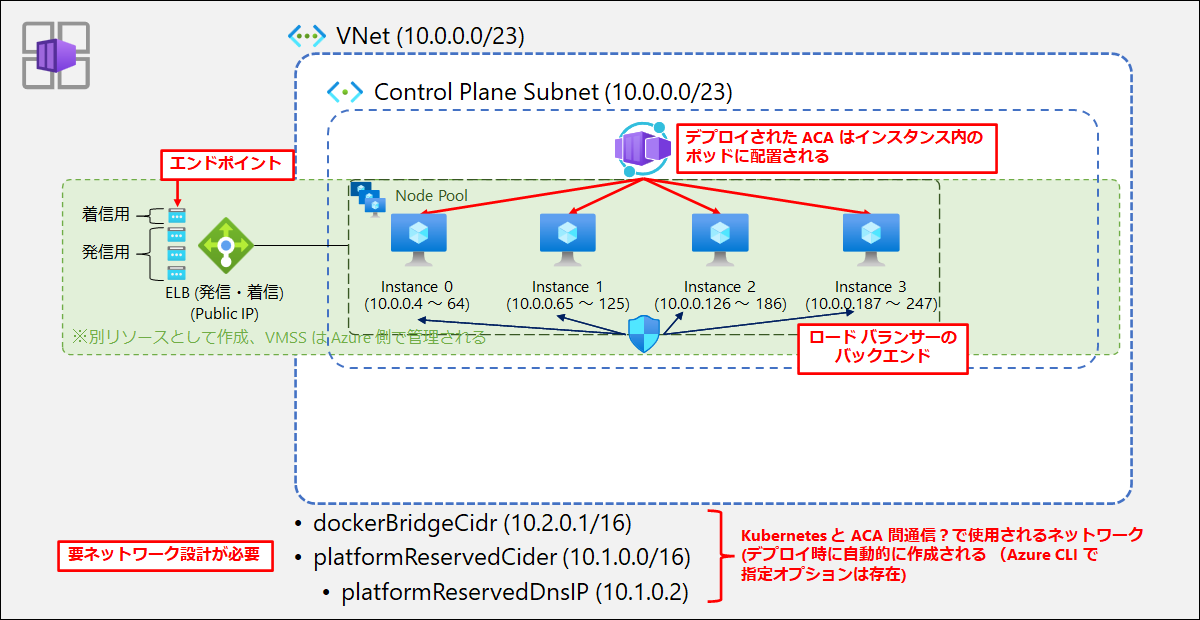

通信を行う際の通信について

内部 (Internal)

- ACA と 外部 (インターネット) リソースとの通信

- 発信用パブリック IP アドレスを用いて通信を行う

- ACA と VNet 内のリソースとの通信

- 発信用プライベート IP アドレス (Control Plane (Infrastructure) Subnet 内のアドレス) を用いて通信を行う

- ACA 間 (同一コンテナー アプリ環境) 通信

- Kubernetes 用の platformReservedCidr 内のアドレスを用いて通信を行う。

- ACA 間 (別コンテナー アプリ環境) 通信

- 発信用プライベート IP アドレス (Control Plane (Infrastructure) Subnet 内のアドレス) を用いて通信を行う

外部 (External)

- ACA と 外部 (インターネット) リソースとの通信

- 発信用パブリック IP アドレスを用いて通信を行う

- ACA と VNet 内のリソースとの通信

- 発信用パブリック IP アドレスを用いて通信を行う

- ACA 間 (同一コンテナー アプリ環境) 通信

- Kubernetes 用の platformReservedCidr 内のアドレスを用いて通信を行う。

- ACA 間 (別コンテナー アプリ環境) 通信

- 発信用パブリック IP アドレスを用いて通信を行う

スポンサーリンク

関連リンク

Azure Container Apps | Microsoft Azure

Explore Azure Container Apps, a fully managed serverless container service that helps you build and deploy cloud apps at...

Azure Container Apps のドキュメント

Azure Container Apps を使うと、オーケストレーションやインフラストラクチャを気にすることなく、コンテナー化されたアプリケーションを実行できます。

クイックスタート: Azure portal を使用して最初のコンテナー アプリをデプロイする

Azure portal を使用して最初のアプリケーションを Azure Container Apps にデプロイします。