Azure Stack Development Kit (ASDK) の最新版である Build 20180302.1 がリリースされた旨のアナウンスがありました。

A new #AzureStackDevKit build (20180302.1) available!

— Charles Joy (@OrchestratorGuy) March 8, 2018

RelNotes for this build here: https://t.co/MknefJZMCS

REMINDER: Each new ASDK build requires a full redeployment.#AzureStack pic.twitter.com/5Uh3QIWWgo

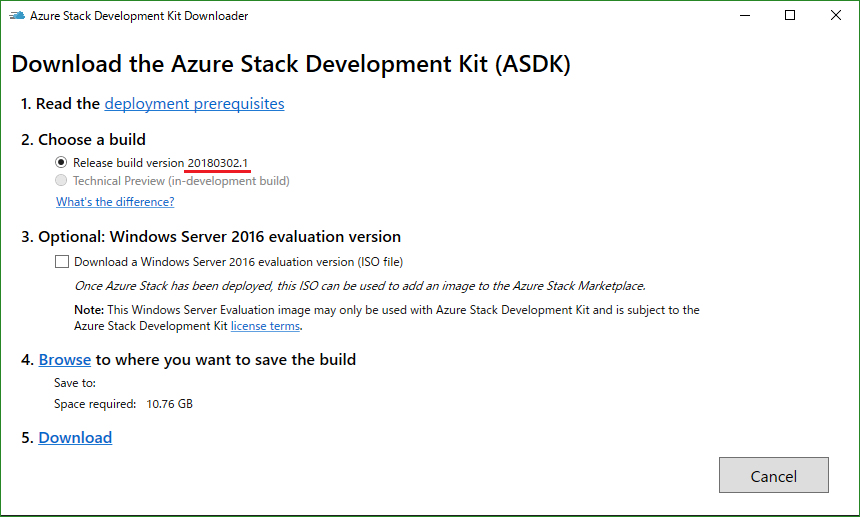

Azure Stack Development Kit Downloader からも Build 20180302.1 となっていることが確認できます。

ASDK Build 20180302.1 の公開に伴い、リリースノートも Build 20180302.1 の内容に更新されています。

- Microsoft Azure Stack Development Kit release notes | Microsoft Docs

https://docs.microsoft.com/en-us/azure/azure-stack/azure-stack-asdk-release-notes

Microsoft Azure Stack Development Kit – Build 20180302.1 について (意訳)

新機能と修正内容

Azure Stack 統合システム用の Azure Stack 1802 update リリースノートの New features and fixes セクションを参照してください。

注 : “new features and fixes” セクションに記載されているいくつか項目は、Azure Stack 統合システムにのみ関連しています。

既知の問題

ポータル

-

管理者ポータルから to open a new support request from the dropdown の機能は利用することはできません。代わりに 次のリンクを使用してください :

- Azure Stack Development Kit については、https://aka.ms/azurestackforum を使用してください。

-

管理者ポータル上で、Blob サービス、Table サービス、または Queue サ ービスのストレージ メトリックを編集することはできません。Storage に移動し、Blob、Table、もしくは Queue のサービスタイルを選択すると、新しいブレードが開き、そのサービスのメトリック チャートが表示されます。メトリック チャート タイル上から編集を選択すると、チャート編集ブレードが開きますが、メトリックを編集するオプションは表示されません。

-

リソース グループのプロパティで表示される [移動] ボタンは無効化されています。これは予期された動作であり、リソース グループをサブスクリプション間で移動させることは、現時点ではサポートされていません。

-

Azure Stack Development Kit のアクティベーションが必要である旨の警告メッセージが表示されます。この動作は、予期されています。

-

ユーザー サブスクリプションを削除すると、孤立したリソースになります。この問題を回避するには、まずユーザー リソースまたはリソース グループ全体を削除してから、ユーザー サブスクリプションを削除します。

-

Azure Stack ポータルを使用してサブスクリプションへのアクセス許可を表示することはできません。この問題を回避するには、PowerShell を使用してアクセス許可を確認します。

-

管理ポータルのダッシュボード上で、更新タイルが更新に関する情報を表示できません。この問題を解決するには、タイルをクリックして更新します。

-

Microsoft.Update.Admin コンポーネントに重大な警告が表示されることがあります。アラート名、説明、修復はすべて次のように表示されます :

- ERROR - Template for FaultType ResourceProviderTimeout is missing.

この警告は、安全なので無視することができます。

正常性と監視

Azure Stack 管理者ポータルでは、Pending external certificate expiration という名前の重大な警告が表示されることがあります。この警告は、安全のため無視することができます。Azure Stack Development Kit の動作に影響します。

Marketplace

- ユーザーは、サブスクリプションなしですべての Marketplace を閲覧することができ、plan や Offer といった管理アイテムを閲覧することができます。これらのアイテムは、ユーザーに対して機能しません。

Compute

-

仮想マシン スケール セットのスケーリング設定は、ポータルでは使用できません。回避策として、Azure PowerShell を使用することができます。PowerShell バージョンの違いのため、-VMScaleSetName の代わりに -Name パラメーターを使用する必要があります。

-

Azure Stack は、固定 VHD 使用のみをサポートします。Azure Stack の Marketplace から提供される一部の画像は、動的 VHDを使用しますが、削除されています。ダイナミック ディスクが接続された仮想マシン (VM) のサイズを変更すると、VM は障害状態になります。

この問題を軽減するには、VM のディスク、つまりストレージ アカウントの VHD blob を削除せずに VM を削除します。その後、VHD をダイナミック ディスクから固定ディスクに変換し、仮想マシンを再作成します。

-

Azure Stack ユーザー ポータルで仮想マシンを作成すると、DS シリーズ VM に接続できる不正な数のデータ ディスクがポータル上に表示されます。DS シリーズの VM は、Azure 構成と同数のデータ ディスクを収容できます。

-

VM イメージの作成に失敗すると、VM イメージ Compute ブレードに削除できない失敗したアイテムとして追加されることがあります。

回避策として、Hyper-V (New-VHD -Path C:\dummy.vhd -Fixed-SizeBytes 1 GB) を使用して作成できるダミー VHD を使用して新しい VM イメージを作成します。このプロセスは、失敗したアイテムの削除を防止する問題を修正します。ダミー イメージを作成してから 15分後に、正常に削除できます。

以前に失敗した VM イメージを再ダウンロードすることができます。

-

VM のデプロイで拡張機能をプロビジョニングするのに時間がかかりすぎる場合、VM の割り当てを解除、もしくは削除するためにプロセスを停止しようとするのではなく、プロビジョニングのタイムアウトを許可する必要があります。

-

Linux VM 診断機能は、Azure Stack ではサポートされていません。 VM 診断機能を有効にしてLinux VM をデプロイすると、そのデプロイは失敗します。診断設定でLinux VM の基本メトリックを有効にすると、そのデプロイも失敗します。

Networking

-

[Networking] で、[接続] をクリックして VPN 接続を設定すると、VNet-to-VNet が可能な接続タイプとして表示されます。このオプションは選択しないでください。現在、Site-to-Site (IPsec) オプションのみがサポートされています。

-

VM を作成、およびパブリック IP アドレスを関連付けた後、その IP アドレスを VM から分離することはできません。分離は行われたように見えますが、以前に割り当てられたパブリック IP アドレスは元の VM に関連付けられたままとなります。

現在、作成する新しい VM に新しいパブリック IP アドレスのみを使用する必要があります。

この現象は、IP アドレスを新しい VM (VIP スワップとも呼ばれる) に再割り当てしても発生します。この IP アドレスを使用して今後接続しようとすると、元の VM に接続され、新しい VM には接続されません。現時点では、新しいパブリック IP アドレスを使用して新しい VM を作成する必要があります。

-

内部負荷分散 (ILB) がバックエンド VM の MAC アドレスを不適切に処理するため、バックエンドネットワーク上で Linux インスタンスを使用すると ILB が壊れます。 ILBは、バックエンド ネットワーク上の Windows インスタンスで正常に動作します。

-

IP 転送機能はポータルに表示されますが、IP 転送を有効にしても実際には有効になりません。この機能はまだサポートされていません。

-

Azure Stack は、IP アドレスごとに 単一のローカル ネットワーク ゲートウェイをサポートします。これは、すべてのテナント サブスクリプションで当てはまります。最初のローカル ネットワーク ゲートウェイ接続の作成後、同じ IP アドレスを持つローカル ネットワーク ゲートウェイ リソースを作成しようとする後続の試行はブロックされます。

-

DNS サーバーの設定が [自動] で作成された仮想ネットワークで、カスタム DNS サーバーへの変更が失敗します。更新された設定は、その Vnet の VM にプッシュされません。

-

Azure Stack は、VM のデプロイ後の VM インスタンスに追加ネットワーク インターフェイスを追加することをサポートしていません。VM に複数のネットワークインタフェースが必要な場合は、デプロイ時に VM を定義する必要があります。

-

管理者ポータルを使用して、ネットワーク セキュリティ グループのルールを更新することはできません。

App Service の回避策 : リモート デスクトップを Controller インスタンスにする必要がある場合、PowerShell を使用してネットワーク セキュリティ グループ内のセキュリティ ルールを変更します。どのように許可する、および拒否に構成を復元する方法について、次に示します :

-

許可 :

Login-AzureRMAccount -EnvironmentName AzureStackAdmin $nsg = Get-AzureRmNetworkSecurityGroup -Name "ControllersNsg" -ResourceGroupName "AppService.local" $RuleConfig_Inbound_Rdp_3389 = $nsg | Get-AzureRmNetworkSecurityRuleConfig -Name "Inbound_Rdp_3389" ##This doesn’t work. Need to set properties again even in case of edit #Set-AzureRmNetworkSecurityRuleConfig -Name "Inbound_Rdp_3389" -NetworkSecurityGroup $nsg -Access Allow Set-AzureRmNetworkSecurityRuleConfig -NetworkSecurityGroup $nsg ` -Name $RuleConfig_Inbound_Rdp_3389.Name ` -Description "Inbound_Rdp_3389" ` -Access Allow ` -Protocol $RuleConfig_Inbound_Rdp_3389.Protocol ` -Direction $RuleConfig_Inbound_Rdp_3389.Direction ` -Priority $RuleConfig_Inbound_Rdp_3389.Priority ` -SourceAddressPrefix $RuleConfig_Inbound_Rdp_3389.SourceAddressPrefix ` -SourcePortRange $RuleConfig_Inbound_Rdp_3389.SourcePortRange ` -DestinationAddressPrefix $RuleConfig_Inbound_Rdp_3389.DestinationAddressPrefix ` -DestinationPortRange $RuleConfig_Inbound_Rdp_3389.DestinationPortRange # Commit the changes back to NSG Set-AzureRmNetworkSecurityGroup -NetworkSecurityGroup $nsg -

拒否 :

Login-AzureRMAccount -EnvironmentName AzureStackAdmin $nsg = Get-AzureRmNetworkSecurityGroup -Name "ControllersNsg" -ResourceGroupName "AppService.local" $RuleConfig_Inbound_Rdp_3389 = $nsg | Get-AzureRmNetworkSecurityRuleConfig -Name "Inbound_Rdp_3389" ##This doesn’t work. Need to set properties again even in case of edit #Set-AzureRmNetworkSecurityRuleConfig -Name "Inbound_Rdp_3389" -NetworkSecurityGroup $nsg -Access Allow Set-AzureRmNetworkSecurityRuleConfig -NetworkSecurityGroup $nsg ` -Name $RuleConfig_Inbound_Rdp_3389.Name ` -Description "Inbound_Rdp_3389" ` -Access Deny ` -Protocol $RuleConfig_Inbound_Rdp_3389.Protocol ` -Direction $RuleConfig_Inbound_Rdp_3389.Direction ` -Priority $RuleConfig_Inbound_Rdp_3389.Priority ` -SourceAddressPrefix $RuleConfig_Inbound_Rdp_3389.SourceAddressPrefix ` -SourcePortRange $RuleConfig_Inbound_Rdp_3389.SourcePortRange ` -DestinationAddressPrefix $RuleConfig_Inbound_Rdp_3389.DestinationAddressPrefix ` -DestinationPortRange $RuleConfig_Inbound_Rdp_3389.DestinationPortRange</p> # Commit the changes back to NSG Set-AzureRmNetworkSecurityGroup -NetworkSecurityGroup $nsg

-

SQL/MySQL

-

新しい SQL もしくは MySQL SKU でデータベースを作成する際、最大 1時間かかる場合があります。

-

データベース ホスティング サーバーは、リソース プロバイダーとユーザーのワークロードで使用するために専用にする必要があります。 App Services を含む他のコンシューマーが使用しているインスタンスは使用できません。

App Service

- サブスクリプション内で最初の Azure Function を作成する前に、テナントで Storage リソース プロバイダーを登録する必要があります。

- インフラストラクチャ (ワーカー、管理、フロントエンドの役割) をスケール アウトするには、Computeのリリース ノートに記載されている PowerShell を使用する必要があります。

使用量と請求

- パブリック IP アドレス使用量データは、レコードの作成日時を表示する TimeDate スタンプではなく、各レコードの同じ EventDateTime 値を表示します。現時点でこのデータを使用して、パブリック IP アドレスの使用量を正確に計測することはできません。

GitHub から Azure Stack Tools のダウンロード

- GitHub から Azure Stack Tools をダウンロードするために、invoke-webrequest PowerShell コマンドを実行する場合、次のエラーを受け取ります :

- invoke-webrequest : The request was aborted: Could not create SSL/TLS secure channel.

このエラーは、Tlsv1 および Tlsv1.1 の暗号化標準 (PowerShell の既定値) が、GitHub サポートが廃止されたために発生します。詳細な情報は、Weak cryptographic standards removal notice を参照してください。

- この問題を修正するために、スクリプトの先頭に ”[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12" を追加して、GitHub リポジトリからダウンロードするときにPowerShell コンソールで TLSv1.2 を使用します。

参考

- Blog | Microsoft Azure

https://azure.microsoft.com/en-us/blog/ - Azure Stack – Hybrid Cloud | Microsoft Azure

https://azure.microsoft.com/en-us/overview/azure-stack/ - Azure Stack Documentation – Tutorials, API Reference | Microsoft Docs

https://docs.microsoft.com/en-us/azure/azure-stack/ - Azure Stack – How to Buy | Microsoft Azure

https://azure.microsoft.com/en-us/overview/azure-stack/how-to-buy/ - Azure Stack – Hybrid Cloud Use Cases | Microsoft Azure

https://azure.microsoft.com/en-us/overview/azure-stack/use-cases/ - Microsoft Azure Stack Development Kit release notes | Microsoft Docs

https://docs.microsoft.com/en-us/azure/azure-stack/azure-stack-asdk-release-notes - Azure Stack Development Kit (Build 20170627.1) リリース ノートについて | 焦げlog

https://kogelog.com/2017/07/24/20170724-01/ - Azure Stack Development Kit (Build 20170928.3) がリリースされました | 焦げlog

https://kogelog.com/2017/10/11/20171011-01/ - Azure Stack Development Kit (Build 20171020.1) がリリースされました | 焦げlog

https://kogelog.com/2017/11/01/20171101-01/ - Azure Stack Development Kit (Build 20171122.1) がリリースされました | 焦げlog

https://kogelog.com/2017/11/29/20171129-01/ - Azure Stack Development Kit (Build 20180103.2) がリリースされました | 焦げlog

https://kogelog.com/2018/01/29/20180129-01/